Te invitamos al curso de reciclado de cartuchos de TINTA Y TONER

DURACION: 2 Meses.

DIAS DE CLASE: Sabado.

HORARIO: 18:00 - 20:00 hrs

COSTOS

INSCRIPCION: $ 100.00

COLEGIATURA: $ 300.00 quincenales

MATERIAL DIDACTICO POR CLASE: $ 150.00

TEMARIO:

DESARMADO Y ARMADO DE LAS DIFERENTES MARCAS DE CARTUCHOS DE TINTA.

RECICLADO ( RELLENADO )

CAMBIO DE CHIP EN ALGUNAS MARCAS.

DESTAPADO DE CABEZAL DE CARTUCHOS.

TERMINACION Y ENTREGA AL PUBLICO.

DESARMADO Y ARMADO DE CARTUCHOS DE TONER.

RECICLADO. ( RELLENADO )

CAMBIO DEL RODILLO.

CAMBIO DE CHIP EN ALGUNAS MARCAS.

TERMINACION Y ENTREGA AL PUBLICO.

CLASIFICACION DE LAS DIFERENTES MARCAS DE CONSUMIBLES.

MANTENIMIENTO PREVENTIVO A IMPRESORAS.

EL CURSO ES 100% PRACTICO.

CUPO LIMITADO A 10 PERSONAS.

INFORMES AL 55-10-45-15

DE LUNES A SABADO DE LAS 10:00 a.m. A LAS 20:00 HRS. p.m.

INICIO DE CLASES 5 DE NOVIEMBRE DEL 2011

martes, 18 de octubre de 2011

viernes, 9 de septiembre de 2011

NO PUEDO INSTALAR WINDOWS

NO PUEDO INSTALAR WINDOWS QUE HAGO.

En mi computadora a la hora de formatear no me deja porque dice k es un error 0xc0000034 que puedo hacer y al instalar windows me dice que no puede hacer cambio por que en el disco tengo un archivo dañado o el disco que puedo hacer para solocionar el problema.

LOS EXPERTOS OPINAN.

Formatear e instalar windows son cosas diferentes asi que si pudieras ser mas especifico con tu problema.

Intenta bajar otro windows al parecer ese que estas usando tiene archivos dañados, bajate otro, y si ni

asi jala la instalacion checa que tu disco duro no tenga sectores dañados, checa eso y vuelve, si eso no

te funciono.

Testea la ram y y demas dispositivos... puede venir por ahi el problema tambien no te olvides que Windows

hace un testeo muy exaustivo de dispositivos, y si algo no anda no se instala.

NUESTRA OPINION.

Lo primero que debemos saber es que tipo de equipo tenemos ya que si este es de bajos recursos lo mas recomendable sera instalar windows ME o anterior, si este tiene como minimo 450 MHZ en procesador, 128 en RAM y un HDD de unos 6 gigas se puede instalar un XP ligero o lite, pero si tiene mas recursos y no se instala Windows debes de proceder de las sig. forma.

-> Prueba con dos o tres S.O. diferentes.

-> Si tu HDD es SATA el S.O. debe contener esos drivers o controladores si no no lo podras instalar.

-> Si todo eso falla escanea tu HDD en busca de sectores o clusters dañados nuestra recomendacion

para este escaneo es HDD REGENERATOR ya que tiene la opcion de reparar si es posible los sectores

dañados, si se te hace complicado prueba con HDD TUNE cuando te muestre los sectores dañados, vas

a particionar de las sig. forma, si el HDD es de 40 GB y esta dañado el 10 % particionalo en dos

la primera te quedaria de 10 GB y la segunda de 30 GB, toma en cuenta que dejaremos inutil la

particion dañada y la instalacion la haremos en la segunda, al terminar la instalacion nos mostrara

solo una partion de 30 GB, los otros 10 estaran ocultos si queremos que se muestren sera necesario

activar la particion, para realizar las particiones te recomiendo que sea con un LIVE CD que traiga

integrado EASEAUS.

Si tienes mas dudas o tu problema es un caso parecido escribenos y te daremos diversas soluciones de

acuerdo a la falla que comentes.

ME PERMITO RECORDARLES QUE LAS CONSULTAS REALIZADAS POR USTEDES SON

TRANSCRITAS TAL Y COMO FUERON ESCRITAS DE IGUAL MANERA LO QUE LOS EXPERTOS OPINAN, NOSOTROS NO CORREGIMOS LOS TEXTOS QUE NOS MANDAN DE ESTA FORMA RESPETAMOS EL ESTILO DE CADA USUARIO.

ALGUNAS DE LAS RECOMENDACIONES DE NUESTROS EXPERTOS SON TOMADAS DE LA NUBE Y HACEMOS EXTENSIVO EL CREDITO PARA CADA AUTOR DE LA SOLUCION HONOR A QUIEN HONOR MERECE.

En mi computadora a la hora de formatear no me deja porque dice k es un error 0xc0000034 que puedo hacer y al instalar windows me dice que no puede hacer cambio por que en el disco tengo un archivo dañado o el disco que puedo hacer para solocionar el problema.

LOS EXPERTOS OPINAN.

Formatear e instalar windows son cosas diferentes asi que si pudieras ser mas especifico con tu problema.

Intenta bajar otro windows al parecer ese que estas usando tiene archivos dañados, bajate otro, y si ni

asi jala la instalacion checa que tu disco duro no tenga sectores dañados, checa eso y vuelve, si eso no

te funciono.

Testea la ram y y demas dispositivos... puede venir por ahi el problema tambien no te olvides que Windows

hace un testeo muy exaustivo de dispositivos, y si algo no anda no se instala.

NUESTRA OPINION.

Lo primero que debemos saber es que tipo de equipo tenemos ya que si este es de bajos recursos lo mas recomendable sera instalar windows ME o anterior, si este tiene como minimo 450 MHZ en procesador, 128 en RAM y un HDD de unos 6 gigas se puede instalar un XP ligero o lite, pero si tiene mas recursos y no se instala Windows debes de proceder de las sig. forma.

-> Prueba con dos o tres S.O. diferentes.

-> Si tu HDD es SATA el S.O. debe contener esos drivers o controladores si no no lo podras instalar.

-> Si todo eso falla escanea tu HDD en busca de sectores o clusters dañados nuestra recomendacion

para este escaneo es HDD REGENERATOR ya que tiene la opcion de reparar si es posible los sectores

dañados, si se te hace complicado prueba con HDD TUNE cuando te muestre los sectores dañados, vas

a particionar de las sig. forma, si el HDD es de 40 GB y esta dañado el 10 % particionalo en dos

la primera te quedaria de 10 GB y la segunda de 30 GB, toma en cuenta que dejaremos inutil la

particion dañada y la instalacion la haremos en la segunda, al terminar la instalacion nos mostrara

solo una partion de 30 GB, los otros 10 estaran ocultos si queremos que se muestren sera necesario

activar la particion, para realizar las particiones te recomiendo que sea con un LIVE CD que traiga

integrado EASEAUS.

Si tienes mas dudas o tu problema es un caso parecido escribenos y te daremos diversas soluciones de

acuerdo a la falla que comentes.

ME PERMITO RECORDARLES QUE LAS CONSULTAS REALIZADAS POR USTEDES SON

TRANSCRITAS TAL Y COMO FUERON ESCRITAS DE IGUAL MANERA LO QUE LOS EXPERTOS OPINAN, NOSOTROS NO CORREGIMOS LOS TEXTOS QUE NOS MANDAN DE ESTA FORMA RESPETAMOS EL ESTILO DE CADA USUARIO.

ALGUNAS DE LAS RECOMENDACIONES DE NUESTROS EXPERTOS SON TOMADAS DE LA NUBE Y HACEMOS EXTENSIVO EL CREDITO PARA CADA AUTOR DE LA SOLUCION HONOR A QUIEN HONOR MERECE.

martes, 6 de septiembre de 2011

MANUAL DE FALLAS COMENTADAS

Hola a todos nuestros visitantes hoy iniciamos un post denominado MANUAL DE FALLAS COMENTADAS

este tiene como fin tratar de resolver algunas dudas que se tienen en cuanto a las fallas que

se presentan en nuestros equipos de computo.

La dinamica sera sencilla describiremos la falla y publicaremos lo que los expertos opinan

de igual manera nosotros trataremos de darle solucion, tambien esperamos la participacion

de nuestros visitantes.

Sin mas que comentar iniciamos con nuestra primera falla.

Mi computadora no enciende.

LO QUE LOS EXPERTOS OPINAN.

Si no prende, intente esto paso a paso probando despues de cada intento:

- Clear CMOS(quite la pila de la bios por unos minutos)

- Pruebe con otra fuente de poder

- Cambie los cables IDE o SATA del disco duro

- Pruebe con lo basico (Memoria y procesador) desconetando (modem, CDROM,DVD,etc)

- Limpie la memoria con una goma de migo blanca , haga lo mismo con las ranuras donde inserta las memorias

- Pruebe con otra memoria

- Actualizacion del BIOS

http://www.elcubildewolf.com.ar/bios.htm

- Revise en busca de capacitores hinchados, resistencias tronadas o transistores dañados

- Pruebe con otro microprocesador

- Tarjeta madre dañada

Intente esos pasos y diganos que pasa..

NUESTRA RECOMENDACION.

-> Pruebe el cable de poder.

-> Verifique que el switch de voltaje este en la posicion correcta 110 ó 115.

-> Si tiene conocimientos de electronica mida los voltajes de la fuente y vea que la PGA sea la correcta si no sabe como hacerlo entonces.

-> Pruebe el equipo con otra fuente.

-> Si la falla persiste desconecte uno a uno los elementos que la integran viendo en cada ocasion que sucede.

-> Lo ultimo que nos queda por hacer es verificar que el microprocesador tenga la pasta termica en buen estado, ya que la mayor parte de los equipos traen una pasta de color Gris y esta con el paso del tiempo se solidifica causando sobrecalentamiento.

Debemos de recordar que nuestros equipos tienen un tiempo de vida util.

Espero sinceramente que esta primera aportacion les ayude de alguna manera a tratar de resolver algunas fallas sencillas y por ultimo les recomiendo que siempre que destapen su computadora hagan un diagrama sencillo de como esta armada ya que suele suceder que después no sabemos en donde va cada cosa.

este tiene como fin tratar de resolver algunas dudas que se tienen en cuanto a las fallas que

se presentan en nuestros equipos de computo.

La dinamica sera sencilla describiremos la falla y publicaremos lo que los expertos opinan

de igual manera nosotros trataremos de darle solucion, tambien esperamos la participacion

de nuestros visitantes.

Sin mas que comentar iniciamos con nuestra primera falla.

Mi computadora no enciende.

LO QUE LOS EXPERTOS OPINAN.

Si no prende, intente esto paso a paso probando despues de cada intento:

- Clear CMOS(quite la pila de la bios por unos minutos)

- Pruebe con otra fuente de poder

- Cambie los cables IDE o SATA del disco duro

- Pruebe con lo basico (Memoria y procesador) desconetando (modem, CDROM,DVD,etc)

- Limpie la memoria con una goma de migo blanca , haga lo mismo con las ranuras donde inserta las memorias

- Pruebe con otra memoria

- Actualizacion del BIOS

http://www.elcubildewolf.com.ar/bios.htm

- Revise en busca de capacitores hinchados, resistencias tronadas o transistores dañados

- Pruebe con otro microprocesador

- Tarjeta madre dañada

Intente esos pasos y diganos que pasa..

NUESTRA RECOMENDACION.

-> Pruebe el cable de poder.

-> Verifique que el switch de voltaje este en la posicion correcta 110 ó 115.

-> Si tiene conocimientos de electronica mida los voltajes de la fuente y vea que la PGA sea la correcta si no sabe como hacerlo entonces.

-> Pruebe el equipo con otra fuente.

-> Si la falla persiste desconecte uno a uno los elementos que la integran viendo en cada ocasion que sucede.

-> Lo ultimo que nos queda por hacer es verificar que el microprocesador tenga la pasta termica en buen estado, ya que la mayor parte de los equipos traen una pasta de color Gris y esta con el paso del tiempo se solidifica causando sobrecalentamiento.

Debemos de recordar que nuestros equipos tienen un tiempo de vida util.

Espero sinceramente que esta primera aportacion les ayude de alguna manera a tratar de resolver algunas fallas sencillas y por ultimo les recomiendo que siempre que destapen su computadora hagan un diagrama sencillo de como esta armada ya que suele suceder que después no sabemos en donde va cada cosa.

jueves, 25 de agosto de 2011

NOTICIAS

Malware que invierte el texto en nombres de archivo

Utilizando la tecnología RLO, que invierte el orden de lectura de caracteres de derecha a izquierda, hackers consiguen que los usuarios abran archivos ejecutables.

Un investigador de seguridad ha advertido de un tipo de malware que invierte y esconde el -exe- de archivo ejecutable en el nombre de un archivo, haciendo que parezca, por ejemplo, un archivo de texto o .doc.

Lordian Mosuela, investigador de la compañía israelí Commtouch, quien ha informado que el carácter de control unicode RLO (Right-to-left-override) está permitiendo a hackers ejecutar código como si fuera otro tipo de nombres de archivo, ya que invierte el orden de lectura. La tecnología RLO se utiliza normalmente en idiomas que se leen de derecha a izquierda, como árabe o hebreo, pero ahora está siendo explotado por los cibercriminales con el objetivo de hacer que los usuarios pinchen sobre archivos aparentemente inocuos.

La mecánica de funcionamiento de RLO hace que el destinatario se equivoque y abra un archivo que podría ser potencialmente peligroso, asegura el investigador, la defensa consiste en mantener las definiciones antivirus actualizadas y evitar adjuntos sospechosos, incluso si proceden de alguien de confianza, afirma el investigador.

Microsoft llevará su cloud computing a China

Microsoft ha firmado un acuerdo de colaboración con una empresa china con el objetivo de ofrecer servicios de cloud computing en dicho país.

Microsoft ha anunciado en un comunicado un acuerdo con la compañía China Standard Software para “desarrollar y vender soluciones para el mercado de la cloud computing en China”, también dice que el objetivo principal de este acuerdo es proporcionar “soluciones cloud públicas y privadas para una amplia variedad de industrias”.

Las soluciones de código mixto derivadas de la colaboración se basarán en la arquitectura Hyper-V Open Cloud de Microsoft, que incluirá apoyo para ejecutar productos NeoKylin Linux Server.

China Standard Software se fundó en 2003 y se especializa en investigación y desarrollo, promoción y servicios y productos de software de sistemas. Concede en Shangai, la compañía ofrece soluciones basadas en Linux dentro de china bajo sus marcas NeoShine, NeoKylin y NeoLite.

FUENTE: Diario Tecnológico

lunes, 22 de agosto de 2011

NOTICIAS

HP deja webOS y se plantea vender la división de PC

HP ha confirmado su decisión de discontinuar el desarrollo de webOS y de dejar de lado dispositivos recién llegados al mercado como el TouchPad y la gama de smartphones gobernados por el sistema operativo de Palm.

Se trata de un movimiento inesperado como la compra de Motorola por parte de Google ya que HP pagó una importante cantidad por Palm para hacerse con su sistema operativo y han apostado muy fuerte por la plataforma, llegando a asegurar que webOS gobernaría todos los equipos de la marca a partir del 2012.

La compañía afirma que han decidido “discontinuar las operaciones para dispositivos webOS, concretamente el TouchPad y los teléfonos webOS” y añaden que “seguirán explorando opciones para optimizar el valor del software webOS”.

Este giro en la estrategia móvil de HP se motiva por los resultados obtenidos por la compañía en su cuarto trimestre fiscal y por la feroz competencia de Apple y Android en el segmento móvil. El abandono de webOS no es la única novedad por el momento la compañía se plantea dar un cambio radical a su estrategia y dejar a un lado su división de PC, a pesar de seguir siendo el mayor vendedor a nivel mundial. El objetivo es centrarse en el desarrollo de software y servicios para empresas.

Expertos denuncian el uso de supercookies

Varios investigadores de seguridad han alertado de que servicios online populares como MSN de Microsoft o Hulu han estado utilizando SuperCookies para rastrear a los usuarios en la red.

Expertos en seguridad de la Universidad de Stanford y de California han advertido sobre la utilización de potentes mecanismos de seguimiento que rastrean las acciones de los usuarios en la red. Los investigadores aseguran que este tipo de cookies más desarrolladas o SuperCookies son utilizadas por el servicio de mensajería MSN de Microsoft o la plataforma de vídeo Hulu.

Diversas investigaciones han permitido demostrar que este mecanismo de seguimiento es más sofisticado y eficaz, ya son capaces de recrear los perfiles de los usuarios incluso después de que éstos hayan eliminado las cookies tradicionales. Además se almacenan en lugares como la caché del navegador o en anuncios publicitarios consiguiendo pasar inadvertidas. A pesar de que supone una intromisión en la privacidad de internautas, los expertos aclaran que realizar este tipo de seguimiento es una práctica actualmente legal, según informa The Wall Street Journal.

El objetivo este tipo de mecanismos de seguimiento online es recolectar datos sobre usuarios y conocer sus intereses con el fin de poder personalizar la publicidad que les muestran mientras navegan por la red. Desde MSN han dicho que cuando tuvieron constancia de la utilización de SuperCookies en su servicio eliminaron el código ya que “es incompatible con su política y su identidad”. Los responsables de Hulu también han reaccionado ante la denuncia abriendo una investigación a nivel interno.

FUENTE: Diario Tecnológico

sábado, 20 de agosto de 2011

TUTORIAL

TUTORIAL DE TestDisk

Una vez descargado, descomprimir todo el programa, que aparece en un ejecutable dentro de una carpeta con el formato aproximado de “testdisk_<nuestro SO>.exe”. Por ejemplo, para los que tengan Windows, el .exe se encontrará dentro de la carpeta “win” y se llamará “testdisk_win.exe”.

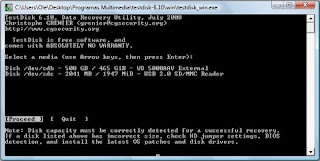

Cuando ejecutemos la aplicación, se nos abrirá una ventana como esta:

Aunque ya ves que viene por defecto seleccionado, si hiciera falta selecciona con las flechas ↑ y ↓ de nuestro teclado la opción “Create” y darle al Intro.

Aparecerá por unos segundos “Please wait…” y cuando encuentre tus unidades de almacenamiento conectadas (pen drive, discos duros externos etc., pero parece que el disco duro o las particiones del mismo de nuestra computadora no las muestra) nos aparecerá una pantalla como esta:

Aparecerá por unos segundos “Please wait…” y cuando encuentre tus unidades de almacenamiento conectadas (pen drive, discos duros externos etc., pero parece que el disco duro o las particiones del mismo de nuestra computadora no las muestra) nos aparecerá una pantalla como esta:

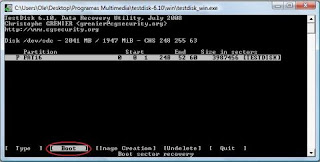

En este caso, el programa identifica un disco duro externo y un dispositivo USB 2.0 de aproximadamente 2 gigas, es decir, la MicroSD. De nuevo, con las flechas ↑ y ↓ seleccionamos el dispositivo que corresponde a la MicroSD y con las flechas ← y → la opción “Proceed”. Antes de darle al Intro, en este caso las opciones estarían seleccionadas así:

La siguiente pantalla nos pide que selecciones el tipo de tabla y que le des al Intro. De entre todas las opciones (entre las que se encuentra al final la opción de volver atrás por si nos confundimos de dispositivo: “Return”) elegir “[None] Non partitioned media”.

Cuando le des a Intro, nos aparecerá una pantalla con varias tareas que el programa puede en principio realizar sobre el dispositivo. De entre todas, seleccionar “Advanced” con las flechas ↑ y ↓.

Le das a Intro.

A continuación nos especificará las características del dispositivo. Además, con las flechas ← y → debes seleccionar la opción “Type”:

A continuación nos especificará las características del dispositivo. Además, con las flechas ← y → debes seleccionar la opción “Type”:

Le das a Intro.

Con las flechas deberás seleccionar “FAT16” de todos los formatos que aparecen:

Con las flechas deberás seleccionar “FAT16” de todos los formatos que aparecen:

Le das a Intro y volverás a la pantalla anterior, pero en este caso deberás seleccionar con las flechas ← y → la opción “Boot”, que debería de estar ya seleccionada por defecto:

Le das a Intro.

La pantalla siguiente debería mostrarnos su veredicto, del cual es probable que no entiendas la mitad. Pase lo que pase, seleccionamos con las flechas ← y → la opción “Rebuild BS”:

La pantalla siguiente debería mostrarnos su veredicto, del cual es probable que no entiendas la mitad. Pase lo que pase, seleccionamos con las flechas ← y → la opción “Rebuild BS”:

Darle a Intro.

Comenzará a correr un porcentaje de progreso que irá más o menos rápido dependiendo de la cantidad de datos que tengáis en la MicroSD. Cuando termine, nos debería aparecer esto:

Comenzará a correr un porcentaje de progreso que irá más o menos rápido dependiendo de la cantidad de datos que tengáis en la MicroSD. Cuando termine, nos debería aparecer esto:

Seleccionar “Quit” para cerrar el programa, extraer con seguridad el lector USB de MicroSD de la computadora y a probar suerte.

viernes, 19 de agosto de 2011

TUTORIAL

TUTORIAL DE SoftPerfect File Recovery

1.- Descargar SoftPerfect File Recovery.

2.- Pulsamos sobre el ejecutable "file_recovery" y nos mostrará la siguiente pantalla, desde la que seleccionaremos la unidad de disco o disquette que queremos escanear para recuperar datos.

3.- Una vez seleccionada la unidad tenemos la posibilidad de seleccionar que tipos de archivos queremos recuperar dentro del casillero del apartado "what", escribiendo (*. extensión de archivos) o bien, no indicarle nada y dejarlo en blanco, con lo que buscará todos los tipos de archivo que se hubiesen eliminado.

A continuación y para comenzar la búsqueda pulsamos sobre el botón "Search".

4.- Comienza el escaneo y la búsqueda de archivos borrados en nuestro equipo .

5.- Finalizada la búsqueda, nos mostrará todos los archivos encontrados en su tamaño, extención, fecha y hora que fueron borrados. Para recuperarlos, seleccionamos el archivo y pulsamos el icono "Restore", con lo que nos saldrá la siguiente pantalla en la que le indicaremos el lugar de nuestro equipo donde queremos alojar los archivos recuperados.

Recordemos que debe ser una unidad diferente a la que estamos recuperando.

6.- Cuando finalice el proceso, nos mostrará esta nueva ventana que nos indica que todos los datos se han recuperado con éxito.

NOTICIAS

Hackers utilizan motores de búsqueda para encontrar víctimas

Mediante consultas conocidas como Dorks o Google Dorks, hackers descubren los objetivos más vulnerables de la web para poder lanzar ataques.

Los hackers podrían estar generando más de 80000 consultas en motores de búsqueda al día utilizando botnets para descubrir los objetivos más vulnerables de la web y así poder lanzar ataques. Al menos es lo que refiere la investigación de Imperva.

En su informe Hacker Intelligence Initiative la empresa de seguridad de aplicaciones web revela que los atacantes utilizan consultas de búsquedas manipuladas, conocidas como Dorks o Google Dorks, que se centran en localizaciones o sites específicos para concentrarse en un potencial objetivo para lanzar los ataques.

Estos Dorks son intercambiados por hackers en foros clandestinos como Google Hacking Database, asegura Imperva. Los resultados de búsqueda pueden ser utilizados por hackers para identificar vulnerabilidades y lanzar ataques para robar o alternar datos, e incluso comprometer servidores de empresas.

Vistoso adelanto de la generación de Windows 8

Para aquellos que desean probar los avances de Windows 8 con su atractiva interfaz táctil, con Newgen ya es posible.

Newgen añade una capa de Escritorio encima de Windows 7, convirtiéndolo en un imitador de Windows 8. Los widgets de que dispone son idénticos, desde notificadores de correo a accesos directos a programas y páginas web.

La información de Newgen se presenta en una retícula por la que se puede moverse y que es totalmente configurable. Además, si se da clic en los bordes derecho e izquierdo se contará con un panel de acciones comunes (buscar archivos, abrir ajustes...) y un gestor de ventanas.

El programa se ofrece de forma gratuita y funciona con Windows 7.

FUENTE: Diario Tecnológico

jueves, 18 de agosto de 2011

TUTORIAL

TUTORIAL DE ShadowExplorer

1.- Después de instalar correctamente ShadowExplorer, usted puede encontrar un acceso directo en el escritorio o en el menú de inicio. A partir de la versión 0.5, corriendo ShadowExplorer no requieren privilegios administrativos más. Sin embargo, en determinadas circunstancias, puede ser útil para ejecutar ShadoweExplorer con privilegios elevados (usando el botón derecho, ejecutar como administrador).

2.- Opcional: Lo primero que se ve después de empezar ShadowExplorer como administrador, es el usuario cuenta pantalla de control, solicitando privilegios de administrador.

3.- Esto es lo que ShadowExplorer parece que si todo funciona correctamente.

4.- De la lista desplegable puede seleccionar entre una de las instantáneas disponibles de punto en el tiempo.

5.- Pruebe derecho -haga clic en cualquier archivo o carpeta y exportarlo.

6.- Entonces usted puede elegir un folder donde están los archivos de la instantánea se guardan.

7.- Una barra de progreso muestra el estado del proceso de recuperación.

8.- Si un archivo o una carpeta en el directorio de destino ya existe, ShadowExplorer pide confirmación antes de sobrescribir. Si establece la opción "No mostrar este diálogo otra vez" casilla de verificación, no se mostrará nunca más.

9.- Hay un botón en el diálogo de configuración (archivo, configuración) para restablecer esta decisión.

miércoles, 17 de agosto de 2011

TUTORIAL

TUTORIAL DE Photorec

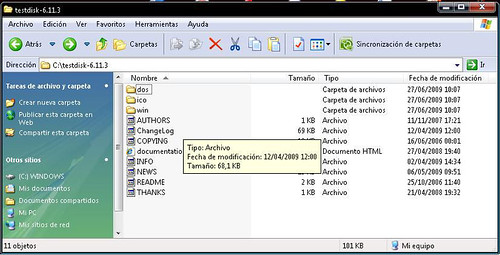

Luego de bajar el ZIP, lo descomprimimos y encontramos esto:

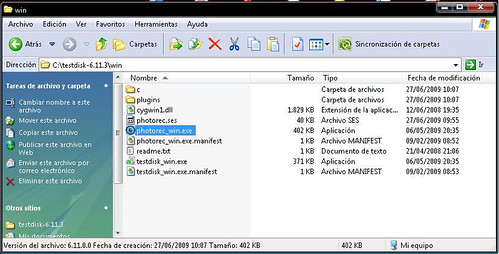

Dentro de la carpeta "win", vemos lo siguiente:

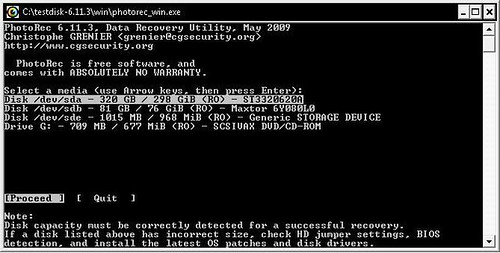

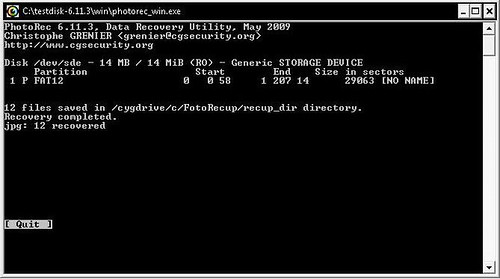

Cuando hacemos doble click en el ejecutable "photorec_win.exe" se nos presenta esta ventana:

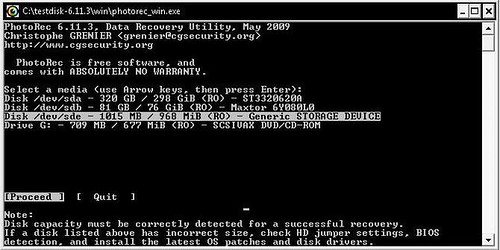

Donde elegimos la unidad desde la cual queremos recuperar los datos (en este caso una SD card, pero como pueden ver, se puede desde discos rígidos o discos ópticos:

Elegimos qué tipo de partición es (en el caso que les conté, usé "Intel”):

Luego nos pregunta si queremos buscar en algún directorio en particular o en todo el disco, ignorando particiones y directorios:

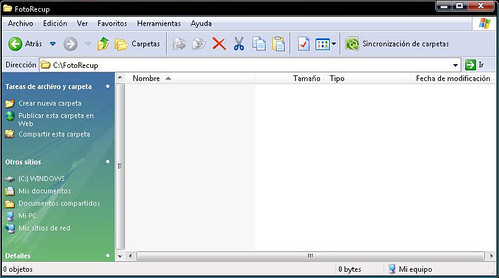

Ahora creamos una carpeta destino donde el software pueda enviar todo lo que recupere (el nombre es medio tonto, pero es a los efectos de ilustrar el ejemplo; cada uno le pone el nombre que quiere, lo importante es acordarse luego ese nombre y la ubicación: cuanto más corta y fácil, mejor):

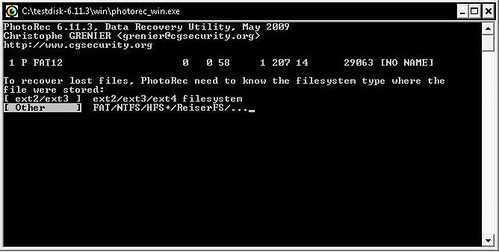

Ahora le indicamos el sistema de archivos:

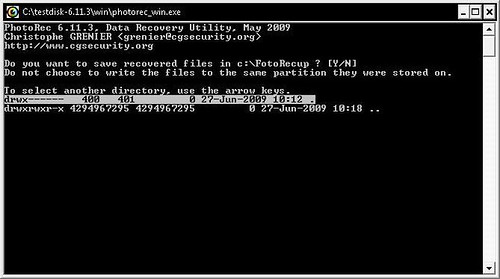

Ahora buscamos la carpeta destino que habíamos creado en un paso anterior:

Al ubicarnos dentro de la carpeta deseada, respondemos la pregunta que nos hace el programa con "Y":

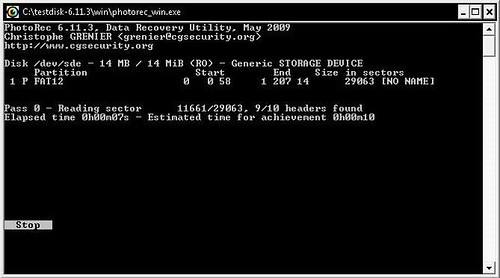

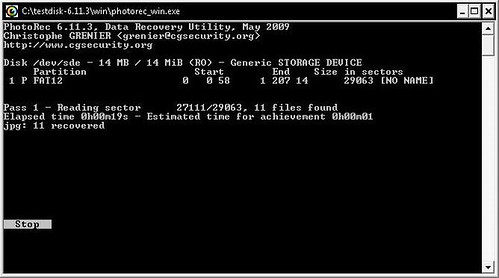

Luego de un rato (depende del tamaño de la unidad donde busque y de la cantidad de archivos a recuperar; en mi caso personal recuperé de una SD card de 2 GB más de 400 fotos que creía pérdidas, pero le tomó toda la noche hacerlo), nos muestra estas pantallas de progreso y final:

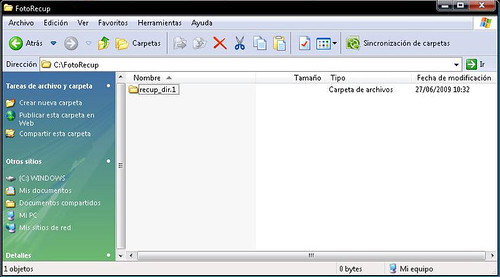

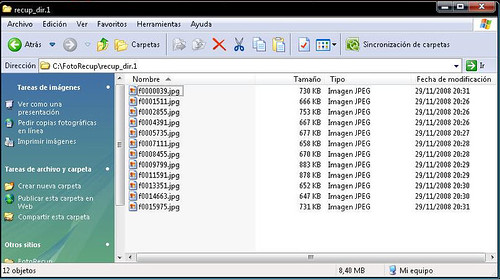

Dentro de la carpeta que habíamos creado, el software nos genera una subcarpeta como la siguiente:

El programa nos confirma que la recuperación finalizó y nos informa la cantidad de archivos recuperados:

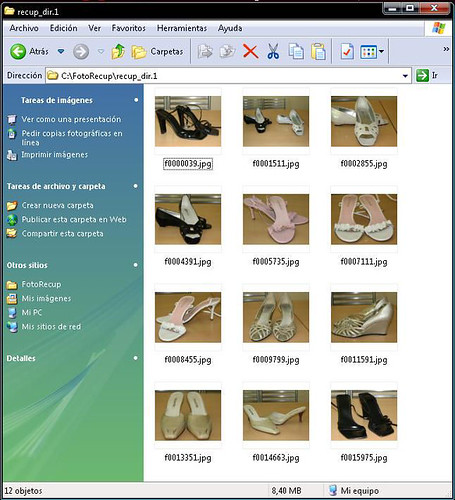

Efectivamente, vemos que los archivos se encuentran allí:

En este caso de ejemplo, eran fotos de zapatos que vendía por catálogo.

NOTICIAS

Microsoft ya no considera a Linux como competidor

Microsoft ha dejado de considerar a Linux como uno de sus rivales en el mercado de sistemas operativos según se puede leer en el informe anual de la empresa, en el que figuran Apple y Google como sus principales amenazas.

Microsoft ha hecho público su informe anual sobre el estado de la compañía, este tipo de documentos no aportan grandes novedades, pero la entrega de este año incluye un cambio en las compañías que los de Microsoft consideran como rivales.

Hasta ahora Apple, Google y Linux eran nombrados en la memoria anual de Microsoft como los rivales para el predominio de Windows en el negocio de los sistemas operativos de escritorio. Pero en esta edición el gigante del software ha decidido eliminar al sistema open source de su lista.

De esta forma se ha borrado la parte en la que se explicaba que Linux “es un sistema operativo derivado de Unix que está disponible de forma gratuita” y a cuyo desarrollo han contribuido de forma activa compañías como HP o Intel. En la memoria de este año Microsoft asegura que Windows se enfrenta a la competencia de “varios productos de software comercial ofrecidos por compañías bien establecidas, fundamentalmente Apple y Google”.

Troyano para Android que intercepta las llamadas

Responder las llamadas sin conocimiento del usuario y enviar información sobre registros, localización o mensajes SMS son algunas de las capacidades de una variante de Nickispy.

La última variante de un troyano para Android se disfraza como una aplicación de Google y es capaz de grabar llamadas de teléfono, responder llamadas entrantes y ejecutar órdenes remotas a través de comunicaciones SMS. Conocido como ADROIDOS_NICKISPY.C, el troyano muestra un icono Google+ en el terminal y se instala bajo el nombre Google++, ha explicado Mark Balanza, analista de Trend Micro.

Symantec detectó una versión diferente de NickiSpy a primeros del mes que podía grabar las llamadas, pero necesitaba tener un acceso físico al terminal para poder grabar conversaciones, de forma que lo que hace que esta variante sea diferente “es la capacidad de responder automáticamente a las llamadas entrantes”, asegura Balanza. Cuando esta última variante intercepta una llamada el troyano evita que los usuarios lo sepan poniendo el teléfono en modo silencio y evitando que la pantalla se muestre información sobre una llamada entrante.

La capacidad para interceptar una llamada está limitada a los terminales que utilizan Android 2.2 o anteriores. Las últimas versiones están protegidas de esta capacidad porque el permiso “modify_phone_state” está desactivado en Android 2.3.

Microsoft pone fin de su app de lectura de ebooks

El cierre se hará efectivo dentro de un año y Microsoft no planea sustituir la aplicación Microsoft Reader por una nueva.El próximo 8 de noviembre se dejarán de suministrar contenidos para este software y Microsoft esperan poner fin a la app a finales de agosto de 2012.

Después de este último plazo no será posible descargar textos desde el sitio de Microsoft Reader ni bajar la aplicación. No obstante, aquellas personas que ya disponen de ella podrá continuar accediendo a la misma y a contenidos que ya albergan en sus equipos.

La herramienta cuenta con una década de antigüedad, microsoft la introdujo en el año 2000, impulsando el formato .lit para facilitar a usuarios el acceso a ebooks en sus equipos y dispositivos con el sistema operativo Windows.

sábado, 13 de agosto de 2011

TUTORIAL

TUTORIAL DE IsoBuster

1.- Descargar IsoBuster y ejecutarlo.

2.- Al abrir el programa nos encontramos con una ventana como esta que hay en la parte de abajo, hay que pinchar sobre archivo y seleccionar Abrir archivo de Imagen.

3.- A continuación nos aparece el cuadro para buscar donde tenemos guardada la Imagen de disco, imaginemos que tenemos una Imagen de disco de un Cd de música y que la imagen está creada con el Clone Cd, al abrir la carpeta donde tenemos guardada la imagen veremos tres archivos .ccd .img. .sub, en este caso como no vamos a quemarla solo a abrirla seleccionamos él .ccd

4.- Una vez que hemos seleccionado él .ccd se nos abre el contenido de la imagen en el IsoBuster y podemos ver en la pantalla lo que hay dentro de nuestra imagen, en la fotografía de abajo observaras como ejemplo lo que yo he abierto es el Cd de música y nos aparecen todas las pistas.

5.- Si lo que deseamos es extraer todas las pistas de esa imagen y guardarlas en nuestra computadora sin necesidad de quemarlo antes en un disco, las seleccionamos todas y una vez seleccionadas abrimos el menú con el botón derecho del Mouse y pinchamos sobre Extraer objetos.

6.- El programa nos preguntará la carpeta donde deseamos guardar lo que vamos a extraer, le indicamos el lugar y procedemos a la extracción, en unos minutos tendremos todo el contenido de la imagen de disco guardado en un archivo de nuestra computadora.

Y listo ya está todo, este programa nos ayudara a extraer las imágenes de disco de la mayoría de los formatos que puedes encontrar.

viernes, 12 de agosto de 2011

TUTORIAL

TUTORIAL DE DiskGenius

Este completo software de recuperación de disco le puede ayudar a recuperar los archivos y la partición de copia de seguridad, etc.

1.- Descargar DiskGenius y ejecutar.

2.- Se ejecuta desde el icono del escritorio y verá la pantalla principal

3.- La partición de recuperación o de recuperación de archivos

Si necesita realizar una recuperación del archivo, haga clic en una partición y va a "recuperar archivos perdidos o partición con formato", que puede ver la foto a continuación.

Y se le guiará a esta casilla para optar por recuperar los archivos o partición formateada.

Además de archivo y recuperación de la partición, este programa también es capaz de hacer el disco, imagen de la partición de copia de seguridad de la partición.

Suscribirse a:

Entradas (Atom)